[AWS] VPC(Virtual Private Cloud) 동작원리 및 구성요소(2/3)

https://docs.aws.amazon.com/ko_kr/vpc/latest/userguide/what-is-amazon-vpc.html

Amazon VPC란 무엇인가? - Amazon Virtual Private Cloud

Amazon VPC란 무엇인가? Amazon Virtual Private Cloud(Amazon VPC)를 이용하면 사용자가 정의한 가상 네트워크로 AWS 리소스를 시작할 수 있습니다. 이 가상 네트워크는 AWS의 확장 가능한 인프라를 사용한다는

docs.aws.amazon.com

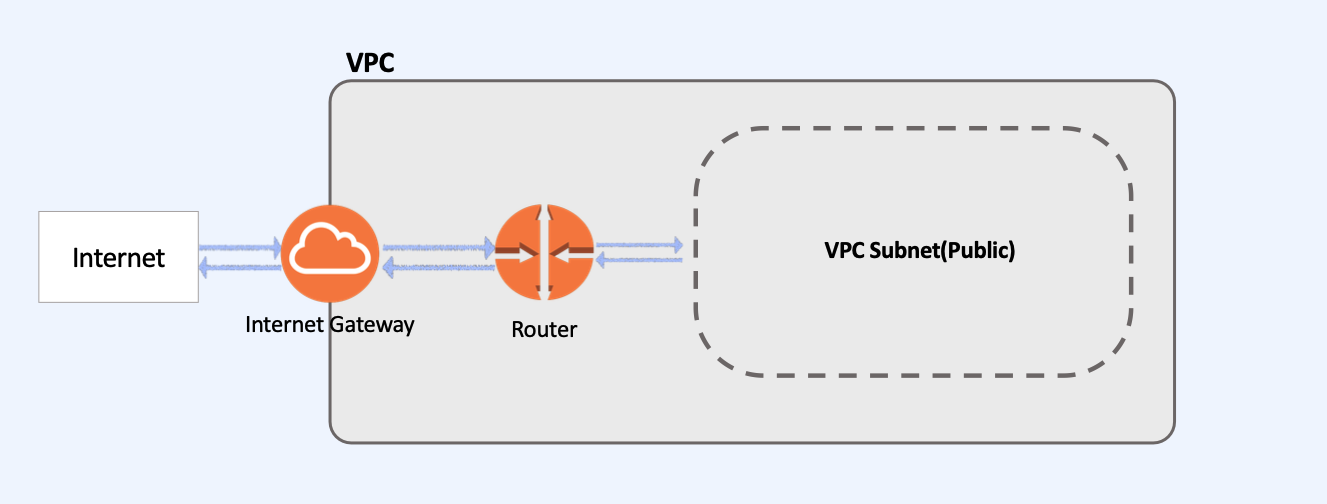

Internet Gateway

- Internet Gateway는 VPC의 리소스와 인터넷 간의 통신을 활성화하기 위해 VPC에 연결하는 게이트웨이. 즉 인터넷으로 나가는 통로

- Private Subnet은 IGW로 연결되어 있지 않음

- VPC 내부가 아닌 VPC와 VPC 외부의 통신에 관여함

Route table

- Route Table(라우팅 테이블)은 네트워크 트래픽을 전달할 위치를 결정하는 데 사용하는 라우팅이라는 이름의 규칙 집합

- 트래픽이 어디로 가야 할지를 알려주는 테이블

- VPC 생성 시 자동으로 만들어줌

Route table 예시

- 10.0.0.0/16(10.0.0.0~10.0.255.255까지) -> Local의 서브넷으로 트래픽 전달

- 나머지는 IGW(인터넷)으로 트래픽 전달

- 위의 테이블은 Public Subnet이며 Private Subnet의 경우 0.0.0.0/0, ::/0 으로 트래픽을 전달하지 않음(2, 3 열에 해당하는 내용이 Private Subnet에 존재하지 않음)

NACL(Network Access Control List)/Security Group

- Security Group(보안 그룹): EC2 인스턴스 등의 AWS 리소스에 대한 인바운드 및 아웃바운드 트래픽을 제어하는 가상 방화벽 역할, 인스턴스 수준에서 동작

- NACL(Network ACLs): 서브넷에서 들어오고 나가는 트래픽을 제어하기 위해 방화벽 역할을 수행하는 VPC에 대한 선택적 보안 계층입니다. 서브넷 수준에서 동작

- NACL -> Stateless, Security Group -> Stateful

- Access Block은 NACL에서만 가능

Security Group와 Network ACL의 차이

| Security Group | Network ACL |

| 인스턴스(인터페이스) 수준에서 작동 | 서브넷 수준에서 작동 |

| 허용 규칙만 지원(화이트리스트) | 허용 및 거부 규칙 지원(화이트/블랙 리스트) |

| 상태 저장: 규칙에 관계없이 반환 트래픽이 자동으로 허용됩니다. | 상태 비저장: 반환 트래픽은 규칙에 의해 명시적으로 허용되어야 합니다. |

| 트래픽 허용 여부를 결정하기 전에 모든 규칙을 평가합니다. | 트래픽 허용 여부를 결정할 때 가장 낮은 번호의 규칙부터 순서대로 규칙을 처리합니다. |

| 그룹과 연결된 경우에만 인스턴스에 적용됩니다. | 연결된 서브넷의 모든 인스턴스에 자동으로 적용 |

각 요소 간의 관계

- Internet Gateway는 VPC의 리소스와 인터넷 간의 통신을 활성화하기 위해 VPC에 연결하는 게이트웨이

- Route Table은 트래픽이 어디로 전달되어야 할지 알려주는 테이블

- NACL은 서브넷 수준에서 방화벽 역할을 하는 보안 계층

- Security Group은 인스턴스 수준에서 방화벽 역할을 하는 보안 계층

참고 사항

https://docs.aws.amazon.com/vpc/latest/userguide/vpc-network-acls.html

Control traffic to subnets with Network ACLs - Amazon Virtual Private Cloud

If you've modified your default network ACL's inbound rules, we do not automatically add an allow rule for inbound IPv6 traffic when you associate an IPv6 block with your VPC. Similarly, if you've modified the outbound rules, we do not automatically add an

docs.aws.amazon.com

https://fastcampus.co.kr/dev_online_awsdevops

한 번에 끝내는 AWS 인프라 구축과 DevOps 운영 초격차 패키지 Online. | 패스트캠퍼스

개발/운영/아키텍트를 아우르는 AWS/DevOps 전 과정 마스터! 41가지 툴을 실습 중심으로 배우고 실전 감각을 향상시키세요

fastcampus.co.kr

https://docs.aws.amazon.com/ko_kr/vpc/latest/userguide/what-is-amazon-vpc.html

Amazon VPC란 무엇인가? - Amazon Virtual Private Cloud

Amazon VPC란 무엇인가? Amazon Virtual Private Cloud(Amazon VPC)를 이용하면 사용자가 정의한 가상 네트워크로 AWS 리소스를 시작할 수 있습니다. 이 가상 네트워크는 AWS의 확장 가능한 인프라를 사용한다는

docs.aws.amazon.com